严格来讲不算是第一个挖到的漏洞,但肯定是第一个记录下来挖到的漏洞

首先来看一下主站www.ytaxx.com 这怎么看着有点像ass

{ 这个培训机构真的很垃圾,就只会不停的拉人, 资料又不见得比其他的免费的做得好 }

发现链接用HTML通过GET方式传参:https://ytaxx.com/guide/questiontype/questionType.html?typePage=SpokenWriting&typeQ=0

尝试注射,无任何报错,不显示内容。换个思路,注册个账号进去看看

进去都发现有个昵称的地方,而且显示都是一样的名字

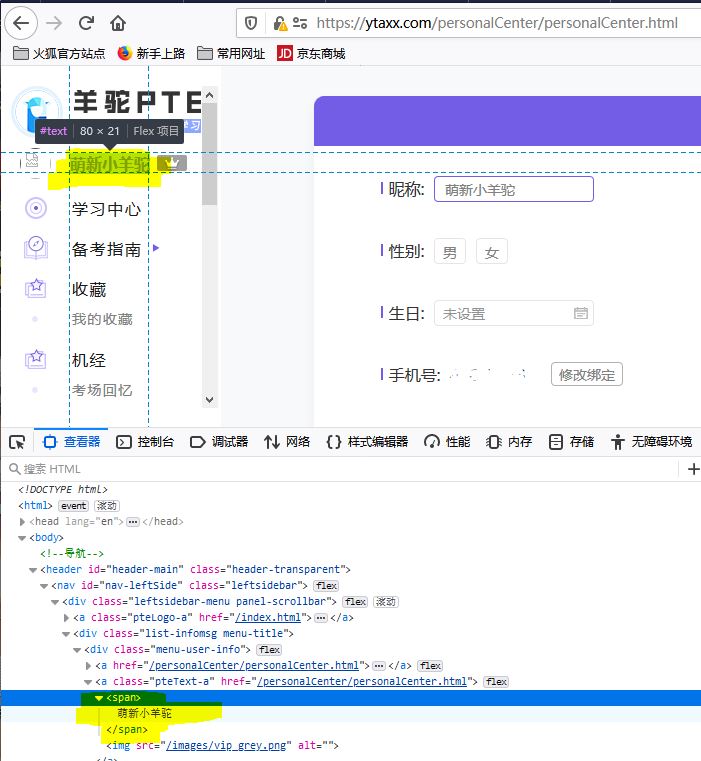

F12跟进查看代码,发现昵称之间的<span></span>没有任何过滤

修改昵称,插入XSS <script>alert(document.cookie)</script>

弹出XSS,存在储存型XSS漏洞

查看代码